メール新時代へ

2025/11/17

- ~ index ~

- 概要

- メールのセキュリティ

- 今後のメールサーバー

- Outlookのセキュリテイ評価

- ISP系メールが届かない

- メールサービス セキュリティ詳細比較

- メール到達率と認証技術に関する外部データについて

- 感想

概要

ここ数年、毎日何十通もの偽メールが送られてうんざりしていた。以前は日本語もたどたどしくすぐに見分けられたが、AIの進展とともに巧妙になり新手の偽メールもあるようだ。

8月にセキュリティガードが厳しいと言われるOutlook.jpメールに全面移行した。Outlook(Outlook.com / Outlook.jp)はMicrosoftクラウドが基盤のため、OneDriveの利用がほぼ前提となる。OneDriveなしでも動作はするが、各種機能に制限が生じる。

確かに、怪しいメールは全く来なくなった。一方、これまでメール交換していた何人もの人からメールを送れないとの連絡があった。

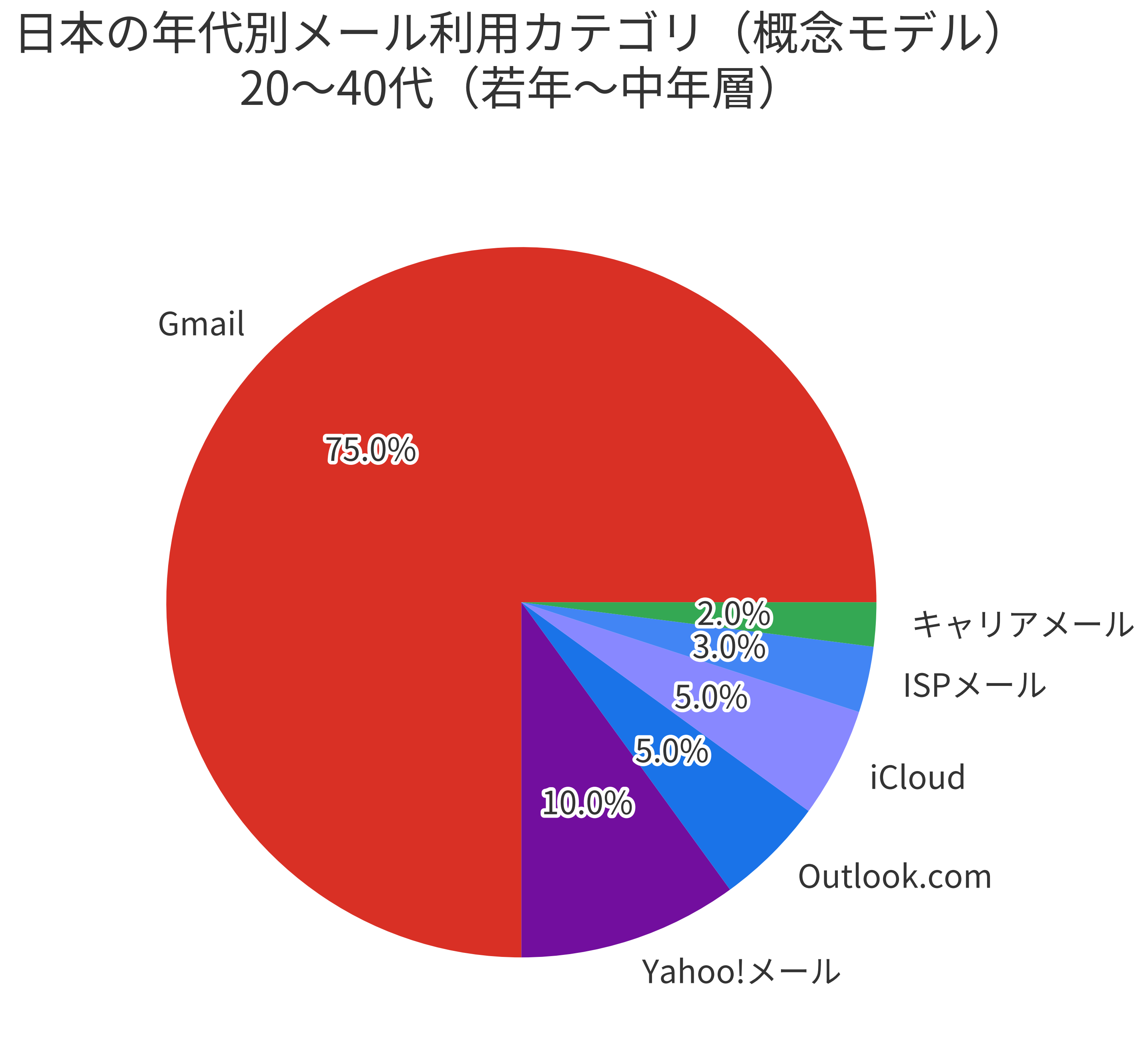

ここで使用するメールのカテゴリーを定義しておく。

| カテゴリー | 主なサービス | 説明 |

|---|---|---|

| WEBメール | Gmail / Outlook.com , Outlook.jp / Yahoo!メール | ブラウザで利用でき、迷惑メール対策が強く、容量も大きい。 |

| ISPメール | OCN / nifty / JCOM | プロバイダ契約でもらえるメール。セキュリティはサービスごとに差。 |

| キャリアメール | docomo / au / SoftBank | スマホ契約で付与。フィルタが強く、PCメールは届かないことも。 |

| Appleメール | iCloud / me.com / mac.com | Apple製品で同期しやすく、スパム対策も強い。 |

以下、ChatGPTとの対話生成記事。ISPメールとWEBメールについての詳細を述べる。

メールのセキュリティ

Outlook.jp にメールを移管したら届かない?その原因と “今後のメール選びのポイント” を徹底解説

― セキュリティ強化の時代に、ユーザーはどのメールを選ぶべきか ―

■ Outlook.jp に移行したら「相手から送れない」と言われた… 今年の夏、メール環境を Outlook.jp に切り替えたところ、複数のメール友から「送ったメールがエラーになる」という連絡を受けた。 Outlook.jp(Outlook.com / Hotmail)は近年セキュリティを大幅に強化しており、その結果 正しいメールでも受信を拒否するケースが増えている。 世界最大の送信評価会社Return Path(現在は Validity)が世界的に発表している “Email Deliverability Benchmark Report” では、 世界の平均 Inbox Placement Rate(受信トレイ到達率) が、Inbox 80〜85%、Spam (迷惑トレイ)10〜15%、Missing(未達) 3〜5%という。 さらに ISP メール → Outlook/Gmail ではもっと下がるという。ここでのISPメールとはInternet Service Providerが提供しているメールサービス。 普通インターネットサービスの契約時に無料でメールアドレスとして提供される。 ■ 実際のエラーメッセージ(※安全のため架空値) 相手が受信したエラーは次のような内容: 550 5.7.1 Unfortunately, messages from [203.0.113.45] weren't sent. Your provider’s network is on our block list (S3150). これは送信側プロバイダのメールサーバがOutlook のブロックリストに登録されたことを意味する。 個人の設定が原因ではなく、メールサーバ側の安全性が時代の要請に追いついていない状況とも言える。 参考)

| エラーコード | 意味(原因) |

|---|---|

| 550 5.7.1 | 認証の失敗(SPF / DKIM / DMARC の問題)* |

| 550 5.7.511 / 5.7.520 | Microsoft のレピュテーションブロック(送信元IPの信用スコアが危険扱い) |

| 550 5.7.0 | なりすましの疑い(送信者ドメインの信頼性不足) |

| 554 5.7.1 | スパムソース扱い(迷惑メール・Botnet *の可能性) |

メールの認証技術についてはこちら参照 メールヘッダー(2025/05/02)

■ Outlook がここまで “異常なほど” セキュリティを強化した理由 ◎ 迷惑メールや詐欺メールの急増 ◎ 世界中の法規制強化(GDPR・CCPAなど) ◎ 巨大サービスゆえ攻撃の標的に ◎ AI による自動スパム判定の積極導入 これらの背景により、Outlook は「危険と判断したネットワークは丸ごとブロックする」という “安全第一” の方針を採用している。 しかし、この強硬な態度が正しいメールの誤ブロックに繋がっている側面も否定できない。 ■ 今回のケースの本質:メールサービスも「質の差」が大きい時代へ 今回のトラブルは、単なる Outlook の厳しさではない。 本質は「メールサーバーのセキュリティ格差が広がっている」ことである。 * 古い認証のままの中小ISP * メンテが不十分なレンタルサーバ * 海外経由でノイズの多いネットワーク * スパム発信の履歴を持つ共有サーバ これらは AI が自動で即ブロック する時代になった。 つまり、 メールは“どこでも同じ”ではない時代に突入したのである。 ■ 他のユーザーはどうしているのか?(一般的な対応) ◎ 1.Gmail を併用する : Outlook との相性が良く、誤ブロックが少ない。 ◎ 2.Outlook は「安全だが届きにくいメール用」に : 重要連絡は Gmail や信頼性の高い独自ドメインに任せる。 ◎ 3.送信者側のプロバイダにブロック解除依頼 : 正攻法だが、時間がかかり現実的でないことも多い。今後のメールサーバー

■ 今後は「ユーザーが安全なメールサーバーを選ぶ時代」になる (👍ここが今回の記事の最も重要なポイント。) ▼ なぜユーザーが “メールサーバーの安全性” を気にしなければならないのか? ● ① メールサーバーの品質差が通信結果に直結する 弱いサーバ=届かない、迷惑メール扱い、ブロック 強固なサーバ=確実に届く ● ② 攻撃者の増加により、古い仕組みでは防御できない SPF / DKIM / DMARC を正しく運用しないサーバは、AI によって自動的に危険と判断される。 ● ③ 大手(Google・Microsoftなど)の判断基準がより厳格に 個人が異議申し立てしても通りにくい。 ■ これからの“安全なメール選び”の基準 ◎ 最も安全:Gmail * 認証が強い * スパムフィルタは正確 * Microsoft との相性も良い ◎ 次に安全:信頼性の高い独自ドメイン(企業系メール) * しっかり設定すれば最強 * 自主管理が必要 △ 安全性中:Outlook.jp * セキュリティ強(メリット) * しかし受信が厳しすぎる(デメリット) → 使い分けが必須 × 安全性低:古いISPメール・古いレンタルサーバメール * 認証不備やスパム履歴でブロックされやすい * 今後さらに利用が難しくなる可能性 ■ 結論: メールは「どのサービスを使うか」が安全性と到達率を左右する時代へ Outlook.jp のセキュリティ強化は、混乱も生んでいるが、“メールの安全性を重視する時代”がきたことを象徴している。 これからは * どのサーバを使うか * どのサービスなら確実に届くか * どのメールが信頼されるか をユーザー自身が判断する必要がある。 Outlook.jp は非常に強固な安全性を提供するが、「すべてのメールが届くわけではない」という特性を理解し、用途や重要度に応じてGmailなど安全性の高いメールサービスと併用することがこれからの賢いメール運用と言える。

outlookのセキュリテイ評価

以下に、Outlook(Microsoft 365 / Outlook.com)が“メールごとに危険度ポイントを積み上げて判定している”仕組みと、実際にどんな要素が「危険ポイント」になるのかを論説調でまとめて解説する。 --- ■ Outlook は「サーバー単位」ではなく「メール単位」でも危険度を評価している 同じメールサーバーから送られたメールでも、Outlook が受け入れる場合とブロックする場合が生じる。これは、Outlook の判定基準が “サーバーの信頼性”だけでなく、“メール1通ごとの危険度スコア”を積み上げて判断する方式を採用しているためである。 つまり、過去に問題を起こしたネットワークからのメールは不利になるが、それだけで即ブロックされるわけではない。 Outlook は「メール単位」で危険度ポイントを加算し、一定の閾値を超えると受信を拒否する。 では、その危険ポイントとは何か。 --- ■ Outlook が“危険”とみなすポイントの主要因 ① 送信者認証(SPF / DKIM / DMARC)における失敗 * SPF が softfail / fail / hardfailになる * DKIM が付与されていない、または署名検証に失敗 * DMARC が fail これらは、もっとも大きな危険ポイントとして扱われる。 特に「SPF hardfail + DMARC fail」の組み合わせは、Outlook にとって“なりすまし濃厚”とみなされる。 --- ② 送信元 IP の履歴(スパム送信歴・ブラックリスト) Outlook は独自の巨大なスパムDBを持っており、 * 過去に迷惑メールを大量送信した履歴 * ボットネットに利用された形跡 * ブラックリスト登録された実績 * 不審な海外経由 などを一つでも検出すると危険ポイントが加算される。 同じサーバーでも、 直近の数時間・数日の挙動で危険度が変化する 点が非常に重要である。 --- ③ 差出人アドレスと送信元サーバーの不一致(なりすまし疑惑) 例: From: [example@domain.com](mailto:example@domain.com) 送信元: xyzsha@domain.cn(全く別ドメインのサーバー/別地域IP) これは悪質なフィッシングと同じ構造を持つため、危険度が急上昇する。 Outlook は「From のドメイン」と「実際の送信サーバーの整合性」を非常に重視する。 --- ④ 送信メールの内容に含まれる危険要素(コンテンツスコア) Outlook は AI フィルタにより、本文・ヘッダーの構成・URL などから危険度を判定する。 危険とされる典型例: * 不審な短縮URL * 金融・アカウント更新を装う文章 * 類似フィッシング文との一致 * HTMLメールでの不自然なタグ * 添付ファイルの種類や形式 特に「URLの評価」は重く、URL先サイトの安全性も Outlook のデータベースで参照される。 --- ⑤ メール送信の挙動(パターン) Outlookは大量のログを基に「送信行動の正常性」を分析している。 危険と見なされる例: * 短時間に多数送信 * 長時間ログインしないアカウントから急に大量送信 * 海外と国内を短時間で移動したような挙動 * 機械的に生成されたと判断される本文パターン --- ⑥ 受信者側のフィードバック(迷惑メール報告) 受信者が Outlook で「迷惑メールとして報告」すると、Outlook の内部データベースで“その送信元の危険度”が加算される。 報告件数が増えれば、同じ送信元のメールが他のユーザーにも届きにくくなる。 --- ⑦ 送信サーバーの暗号化・通信品質 * TLS 非対応 * 古い暗号スイート * IP逆引きの欠落 * メールヘッダーの欠損 これらは“古いサーバーの特徴”として扱われ、危険ポイントが蓄積される。 --- ■ Outlook は「メールごとにポイントを加算し、閾値を超えたらブロックする」 以上の要素がメールごとに計算され、総合スコアが一定ラインを超えると Outlook はメールを受け入れない。 同じ送信サーバーを使っていても、 * 認証に成功 → 通る * 内容が怪しい → 落ちる * 同じ内容でも直前にスパムが発生 → 巻き添えで落ちる * URLの評価が低い → 落ちる という差が出るのは、この仕組みによるものだ。 メールは今や「単なる通信」ではなく、 AI によるリアルタイム評価の対象となり、 ユーザーはその影響を直接受けるようになった。 --- ■ 結論 Outlook の判定は、サーバー単位×メール単位の“二重スコア方式”によって決まる。 このため、同じ環境でも通るメールと通らないメールが生じる。 そして、その評価軸は時刻や状況によって変動し、 古いサーバーや認証が弱いサーバーは不利になる。 メール時代の趨勢は明らかだ。 安全性の低いメール環境は、いずれ必ず弾かれる。 ユーザーは、どのサービスを選ぶかによって、 連絡の確実性も信用も左右される時代に入ったと言える。

ISP系メールが届かない

実際に自分のOutlook.jpに送れないと言ってきたメールサーバーの共通点はISP系メールだった。 (ocn.ne.jp , biglobe.ne.jp , ucom.ne.jpなど) 以下、ChatGPTとの会話から。

ISP系(プロバイダ系)メールが Outlook.com(outlook.jp)宛てに届かず、エラーになるケースは実際に多く報告されています。理由はセキュリティ水準の差 にあります。なぜ ISP のメールセキュリティが比較的脆弱になりがちなのか、要点を整理して説明します。 --- ISP系メールのセキュリティが弱くなる背景 1. 歴史的な運用モデルがそのまま残りやすい ucom.ne.jp や ocn.ne.jp のような ISP メールは、2000年代の「ベストエフォート型メール」時代の設計を引きずっているケースが多い。 * 当時は SMTP 認証も甘く、SPF/DKIM なども存在しなかった * その後の仕様変更に追随しにくく、部分的に古い方式が残る * 特に、“外部へ送信するときの認証と暗号化” が甘いケースがある そのため、Microsoft や Google が要求する厳格な基準に満たないことがある。 --- 2. 利用者が非常に多いため「急激な強化」ができない ISPメールは利用者が数百万規模。 * 古いメールソフト(Outlook Express など) * 古いスマホ * SSL/TLS 非対応の機器 * 家庭用ルーター内のメール送信機能(FAX・プリンタ) これらが今でも残っているため、 急にセキュリティを強化すると大量のユーザーが使えなくなる。 結果として、強化が遅れる。 --- 3. 出口のSMTPサーバーが迷惑メールの “踏み台” にされやすい ISPメールは家庭用途で使われるため、セキュリティ意識の低い端末が接続しやすい。 ウイルス感染したPC → そのISPのSMTPを使って大量送信 → Microsoftのフィルタにより「危険な発信元」と判断される → Outlook.com 側がブロック こうした “レピュテーション悪化” が頻繁に起きる。 --- 4. SPF/DKIM/DMARC の導入が遅い、または設定が弱い Microsoftは特に以下を強制に近い形で要求する: *SPF: 正確な送信元IPの登録 * DKIM: 電子署名でなりすまし防止 * DMARC: なりすまし対策のポリシー強化 *TLS1.2 以上での暗号化通信 ISP側がこれを十分に満たせていないと、 Outlook.com が「要注意サーバー」と判断する。 特に *SPFレコードが広すぎる(include: 乱発) やDKIM署名なし*のケースは非常に多い。 --- 5. メールサービスが ISP の“本業”ではない 多くのISPにとってメールは “おまけ” に近いサービス。 優先順位は低い: * 回線・設備維持 → 最優先 * メールサービス → 利益になりにくい その結果、 * 最新セキュリティへの投資が遅れる * 専任エンジニアが少ない * 設備更新が大幅に遅れる という構造的問題がある。 結果として何が起きるか? Outlook.com(outlook.jp)は世界最大級のメールサービスで、Gmailに次ぐレベルで厳しいフィルタを導入している。 その基準に ISP メールが追いついていないため: * 相手が送るとエラーになる(送信拒否) *一部のIPブロックに入る * SPF/DKIM不足で “なりすまし疑い” 判定される * 暗号化不備で拒否される場合もある つまり、 あなた側(Outlook.jp)が問題なのではなく、相手側(ISP)のメール環境が古いという構造的な理由が大きい。 --- なぜ ISP メールはセキュリティが脆弱なのか — まとめ * 古い運用モデルが残りやすい * 利用者が多く、急に強化できない * SMTPサーバーが踏み台化しやすい * 迷惑メール対策(SPF/DKIM/DMARC)が弱い * メールは ISP の本業ではないため投資が進まない * 結果として Microsoft の厳格基準に適合できない --- 補足:今後のトレンド 世界的に「メールの安全性の弱いサーバーからの送信は拒否する」という流れが加速しています。 Gmail と Outlook が先行し、 Amazon SES、Proofpoint、Barracuda なども同じ方向に進んでいます。 つまり、セキュリティ水準の低いメールサーバーは “送れなくなる時代” になりつつある。 こうした状況は今後さらに強まります。

主要メールサービスのセキュリティ比較

| 項目 | Gmail | Outlook.jp / Outlook.com | Yahooメール | OCNメール | BIGLOBEメール | J:COMメール |

|---|---|---|---|---|---|---|

| ① SPF対応 送信元IPの正当性確認 |

◎ 完全 | ◎ 完全 | ◎ | 〇 | 〇 | 〇 |

| ② DKIM署名 改ざん防止の電子署名 |

◎ 必須化 | ◎ 強制 | 〇 | △ 不安定 | △ | × 多くが非対応 |

| ③ DMARC対応 認証失敗時の処理ルール |

◎ 必須化 | ◎ 厳格 | 〇 | △ | △ | × 未対応 |

| ④ TLS暗号化強度 安全な通信の暗号化 |

◎ TLS1.3 | ◎ TLS1.2~1.3 | 〇 | △ | △ | △ |

| ⑤ 認証の厳しさ 送信者本人確認の強度 |

最強 | 最強 | 強 | 中 | 中 | 弱 |

| ⑥ IPレピュテーション 送信元IPの世界的評価 |

世界最高 | 非常に強い | 中〜強 | △ 揺らぎあり | △ | × 低い |

| ⑦ ブラックリスト入り頻度 迷惑IP扱いされる頻度 |

ほぼゼロ | ほぼゼロ | 少ない | 中 | 中 | 多い |

| ⑧ 共有SMTPサーバー数 利用者との共用度 |

大量(高品質) | 大量(高品質) | 数十台 | 非常に多い | 多い | 多い |

| ⑨ SMTP品質のブレ サーバーごとの差 |

極小 | 極小 | 小 | 大 | 大 | 非常に大 |

| ⑩ 送信経路の安定性 毎回の経路の一貫性 |

◎ 安定 | ◎ 安定 | 〇 | △ | △ | × 不安定 |

| ⑪ スパム判定精度 受信側の迷惑判定能力 |

最強 | 最強 | 強 | 中 | 中 | 弱 |

| ⑫ 迷惑メール学習機能 AIの精度向上 |

◎ | ◎ | 〇 | △ | △ | × |

| ⑬ なりすまし対策 送信者詐称の防御力 |

最強 | 最強 | 強 | 弱 | 弱 | 非常に弱い |

| ⑭ 企業メールとの相性 FortiGate等の環境 |

◎ | ◎ | 〇 | △ | △ | × |

| ⑮ Outlook/Gmailへの到達率 セキュリティの厳しい相手に届く率 |

◎ 非常に高い | ◎ 非常に高い | 〇 高い | △ 揺らぎあり | △ | × 低い |

| ⑯ 送信元IPの認証強制 不正送信の排除力 |

◎ | ◎ | 〇 | △ | △ | × |

| ⑰ 転送時の認証維持 DKIMが壊れないか |

◎ | ◎ | 〇 | × 壊れやすい | × | × |

| ⑱ スパム送信時の隔離能力 踏み台対策の強さ |

◎ | ◎ | 〇 | △ | △ | × |

| ⑲ 2段階認証 アカウント保護の強さ |

◎ 最強 | ◎ | ◎ | △ | △ | × 弱い |

| ⑳ 利用者の影響度 他利用者の行動の影響 |

低い | 低い | 中 | 高い | 高い | 非常に高い |

| 総合評価 | ★★★★★ | ★★★★★ | ★★★★☆ | ★★★☆☆ | ★★★☆☆ | ★★☆☆☆ |

【補足:Gmail・Outlookが高い到達率を持つ理由】

Gmail と Outlook は送信セキュリティが非常に強く、SPF・DKIM・DMARC・TLS などの認証が完全に整備され、送信IPのレピュテーション管理も世界最高レベルです。

そのため、どこへメールを送っても拒否されることがほとんどなく、非常に高い到達率を維持できます。 📘 メールセキュリティ比較表 ― 項目の意味説明 ① SPF対応(Sender Policy Framework) 送信元サーバーが「このドメインから送ってよいIPか」を確認する仕組み。 偽装送信(なりすまし)を防ぐための第一段階。 ② DKIM署名(DomainKeys Identified Mail) メールの本文・ヘッダーに電子署名を付け、内容が改ざんされていないことを確認する仕組み。 企業レベルでは必須。 ③ DMARC対応(Domain-based Message Authentication, Reporting & Conformance) SPF・DKIMの判定を受信側がどう扱うかを指定する仕組み。 「失敗したら拒否」「隔離」などを設定する。 ④ TLS暗号化強度 メール送信時の通信を暗号化する方式。 TLS1.2~1.3 が現在の安全基準。古い方式は危険。 ⑤ 認証の厳しさ(送信側) 「メールを送るための本人確認の強さ」。 弱いとスパム業者に悪用されやすい。 ⑥ IPレピュテーションの強さ 送信元IPアドレスが世界中のセキュリティ機関からどう評価されているか。 スパム歴が多いと低くなり、Outlook/Gmailが拒否する。 ⑦ ブラックリスト入り頻度 Spamhaus、SpamCop などの世界的ブラックリストに登録されやすいかどうか。 ⑧ 共有SMTPサーバー数 ISPのメールは大量の利用者が数台〜数十台のSMTPサーバーを共用。 多いほど「誰かの問題が全員に波及しやすい」。 ⑨ SMTPサーバー品質のブレ サーバーごとの設定やレピュテーションのばらつき。 ISPは「良いサーバー/悪いサーバー」の差が大きい。 ⑩ 送信経路の安定性 送信時に毎回異なる経路やサーバーになるかどうか。 変動すると認証が壊れやすく、Outlookに拒否される。 ⑪ スパム判定精度(受信側) 受信したメールを迷惑メールとして正しく判断する能力。 AIによる高度判定を含む。 ⑫ 迷惑メール学習機能 ユーザーが「これは迷惑メール」と操作することで学習し、フィルタ精度を向上させる機能。 ⑬ なりすまし対策の強度 偽装メール(送信元詐称)を防ぐ総合能力。 SPF+DKIM+DMARC の連携が重要。 ⑭ 企業メールとの相性 企業が使っているセキュリティ製品(FortiGate, Barracuda など)とどれだけ相性がよく、ブロックされにくいか。 ⑮ Outlook/Gmailへの到達率 受信側が Outlook.com / Gmail の場合にどれだけ正常に届きやすいか。 最重要指標の一つ。 ⑯ 送信元IPの認証強制 「正しいサーバーからしか送れない」ように制限しているか。 強いほど安全。 ⑰ 転送設定での認証維持 メール転送時に DKIM署名が壊れずに届くかどうか。 壊れると Outlook/Gmail は拒否する。 ⑱ 大量スパム送信時の隔離能力** そのサービス内でスパム送信が発生したとき、それをいかに早く隔離・遮断できるか。 ⑲ 2段階認証 ログイン時のセキュリティの強さ。 パスワード+スマホ確認など。 ⑳ 利用者の安全性を左右する要素(外部要因) 「他の利用者の行動が自分に影響するかどうか」。 ISPメールはここが非常に弱い(共有SMTPのため)。 *総合セキュリティ評価 上記20項目を総合した安全性の評価。