パスキー(Passkey)とは?

2025/05/21

- ~ index ~

- 概要

- パスキー(Passkey)とは?

- 設定する手順

- パスキーに対応している主なサービス一覧

- 秘密鍵の保存場所

- ECDSA(楕円曲線デジタル署名アルゴリズム)

- パスキー普及状況

- Windows Helloについて

- 公開鍵だけで認証できる仕組み

- 感想

概要

以前、パスキーを使うか尋ねられ詳しく調べずに設定したが、今回あらためて情報を集めた。

今年になって証券会社の口座が乗っ取られて被害が爆発的に広がったこともありパスキーにも感心が寄せられている。

ID/Passwordは広く用いられているが、セキュリティ対策として、より強固な認証方法や追加対策を検討することも必要な時代になった。

以下、ChatGPTとの対話生成記事の紹介。

パスキー(Passkey)とは?

パスキーについて説明して。

はい、パスキー(Passkey)について分かりやすく説明します。 パスキーとは、パスワードの代わりに使えるより安全で便利な認証方法です。ユーザーがIDやパスワードを入力する代わりに、指紋認証・顔認証・PINコードなど、デバイスに保存された認証情報でログインします。

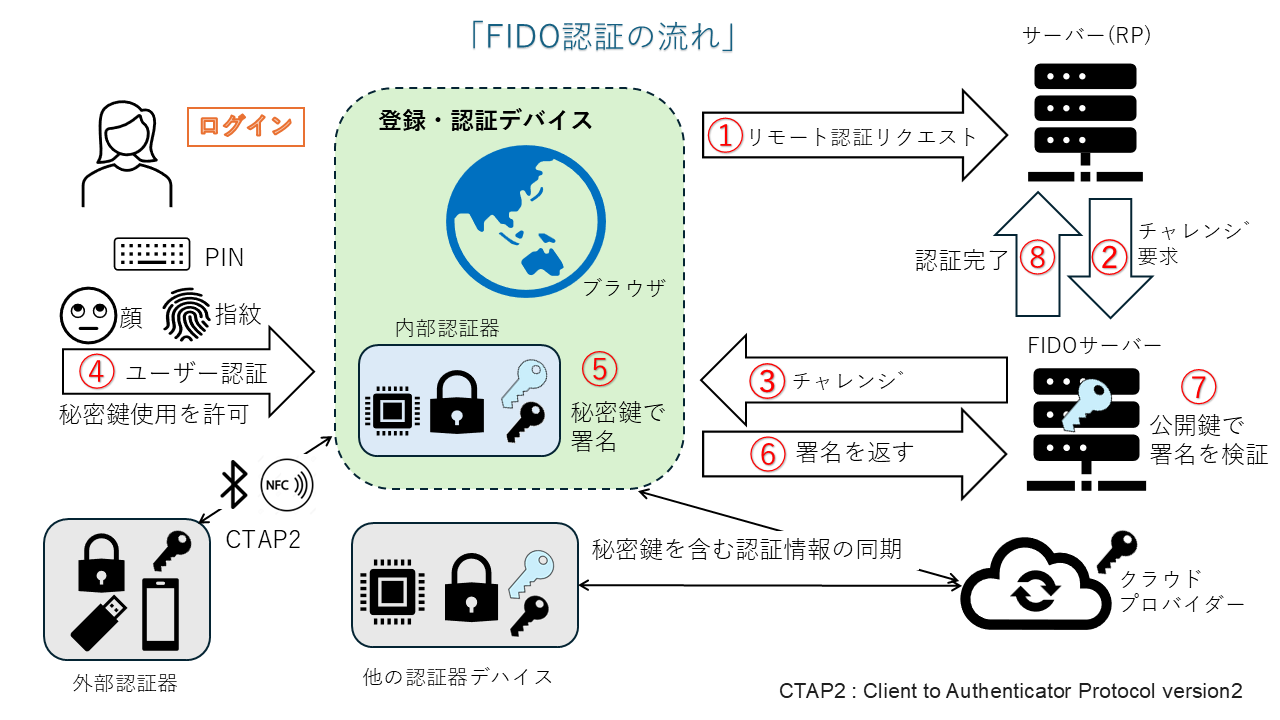

🔑 全体テーマ: パスキー(Passkey)によるFIDO認証の流れ

🧩 各構成要素の意味

| 要素 | 説明 |

|---|---|

| ユーザー | 本人認証を行う人物 |

| ブラウザ | FIDO認証のトリガーとなるアプリ(Chrome/Edgeなど)WebAuthn APIを通じて認証器(Authenticator)と通信 |

| Relying Party(RP) | 認証を要求するサービス側。例:Google、Dropbox、Microsoftなど |

| FIDO サーバー | RPの一部または委託されている認証処理専用サーバー。公開鍵の保存や検証を担当 |

| 内部認証器 | 秘密鍵を持つローカルデバイス。TPM搭載PC、セキュリティキー |

| 外部認証器 | USB/NFC/Bluetoothなどで接続されたセキュリティキー |

| クラウドプロバイダー | Apple/Google/Microsoft など、パスキーをクラウド同期 |

(作図:筆者)

| タイプ | 内容 |

|---|---|

| 内部認証器 | スマホやPC内蔵(Face ID, Windows Helloなど) |

| 外部認証器 | YubiKeyやスマホアプリ(Bluetooth/NFC/USB) |

| 他の認証デバイス | 別デバイスで生成された認証情報をクラウド経由で利用可能にする |

| 要素 | 内容 |

|---|---|

| 🔐 本人確認 | ステップ④で顔・指紋・PINなどによって実施 |

| 🧠 鍵の仕組み | 秘密鍵はデバイス内、公開鍵はFIDOサーバーで検証用に保存 |

| 🌐 通信の流れ | ユーザー → RP → FIDOサーバー → 認証器 → 戻ってくる一連の認証処理 |

設定する手順

Googleアカウントにパスキー(Passkey)を設定する手順を、以下にわかりやすく説明する。 ✅ 前提条件(準備) 対応ブラウザ・デバイス: Google Chrome, Microsoft Edge, Safari, Firefox(最新版) Windows 10/11, macOS, Android 9以降, iOS 16以降 必要なもの: Google アカウント ・ 指紋認証/顔認証/PIN対応のスマホやPC ・ 同期用にGoogleアカウントでログインしたデバイス(例:Android + Chrome) 🔧 設定手順(パソコン or スマホどちらでもOK) 📌 ステップ1:パスキー設定ページへアクセス 以下のURLにアクセスします: 🔗 https://g.co/passkeys または 🔗https://myaccount.google.com/security →「パスキー」セクション 📌 ステップ2:パスキーを追加 1. 「パスキーを作成」または「パスキーを使ってログイン」をクリック 2. 使用している端末の生体認証またはPINで認証します 3. 成功すると、「このデバイスでパスキーが作成されました」と表示されます 📌 ステップ3:設定完了を確認 登録が完了すると、設定画面にこのように表示されます: このデバイスのパスキー Chrome(Windows 11) 作成日:2025年5月18日 必要に応じて他の端末でも同じように登録可能です。 💡 補足情報 パスキーを複数の端末で使いたい場合 → 各端末で同じ手順を繰り返して設定(Googleアカウント同期が必要) パスワードとの併用も可能 → パスキーを設定しても、パスワード認証も引き続き使えます(併用設定) パスキーを削除したい場合 → 同じ画面から「このパスキーを削除」をクリックすればOK

パスキーに対応している主なサービス一覧

| サービス名 | 内容・備考 |

|---|---|

| 🔵 Apple ID | iPhone・Macで使用可能。Face ID / Touch ID対応 |

| 🟢 Microsoft アカウント | Windows Hello連携で使用可能。Outlook、OneDriveなどでも有効 |

| 🟣 1Password / Dashlane / Bitwarden | パスワード管理アプリでもパスキーを保存・使用可能 |

| 🟠 PayPal | 支払い時のログインにパスキー対応(日本でも対応開始) |

| 🔵 GitHub | 開発者向け。WebログインでFIDO2 / パスキーが使える |

| 🟣 Dropbox | セキュリティ強化としてパスキーをサポート |

| 🟢 TikTok | ログイン認証にパスキーを使える(地域によって展開) |

| 🔵 eBay | |

| 🟠Best Buy | アメリカを中心にパスキーでのサインインに対応 |

| 🔵 Amazon(米国) | テスト的に一部ユーザーに提供中、日本展開は段階的 |

🧪 パスキーが使えるか確認するには? 1. ログイン画面に「パスキーでログイン」や「Windows Helloで続行」などの表示があるか 2. 各サービスのセキュリティ設定に「パスキーを登録」「生体認証」などの項目があるか 🛠 パスキーが使える認証基盤 ・ FIDO2 / WebAuthn に準拠していれば、理論上どのサイトでも対応可能です。 ・ 日本国内企業や公共機関も、2025年以降徐々に導入を始めています(例:証券会社・ECサイトなど) 🔜 今後対応が見込まれる分野 ・ 銀行・フィンテックアプリ(例:みずほ銀行、LINE Payなど) ・ 公共サービス(マイナポータル等) ・ 大学や教育系ログイン(G Suite for Education)

秘密鍵の保存場所

🔐 秘密鍵の保存場所(プラットフォーム別)

| デバイス / OS | 保存場所の名称 | 解説 |

|---|---|---|

| Windows 10/11 | TPM(Trusted Platform Module) または Windows Hello キーストア | ハードウェア内の安全な領域。PINや指紋で解錠 |

| macOS | Secure Enclave(セキュアエンクレーブ) | Appleシリコンの安全なチップ領域に格納 |

| iPhone / iPad | Secure Enclave | 同上。Face ID / Touch IDでロック解除 |

| Android | Trusted Execution Environment (TEE) または StrongBox | 機種によって異なるが、いずれも強固なハードウェア領域 |

| パスワード管理アプリ | アプリ内の暗号化ストレージ | 例:1Password、Dashlaneがローカルに保管・同期 |

ECDSA(楕円曲線デジタル署名アルゴリズム)

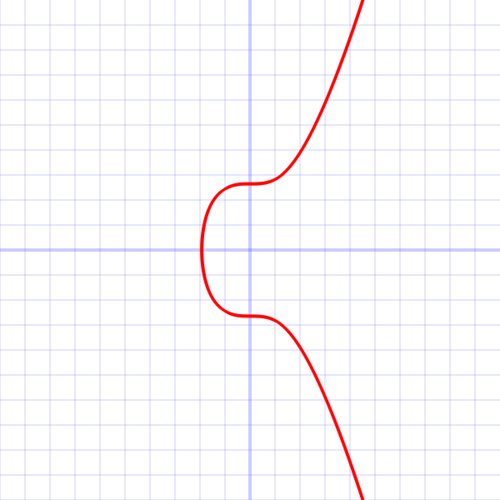

デジタル署名は、データの真正性や改ざんの有無を確認するための仕組みであり、その中でも高い安全性と効率性を備えた署名方式の一つが ECDSA(楕円曲線デジタル署名アルゴリズム) である。 この ECDSA は、署名と検証の処理に ECC(楕円曲線暗号) という公開鍵暗号の技術を用いることで、短い鍵長でも強固なセキュリティを実現している。 この仕組みは、近年注目されているパスキー(Passkey)の基盤にもなっており、ユーザーは秘密鍵を端末に安全に保持したまま、公開鍵を使って認証を受けられる。 つまり、ECC は ECDSA を支える暗号技術であり、ECDSA はデジタル署名を実現する方式であり、パスキーはその仕組みを利用して安全な認証を実現する応用技術である。

楕円曲線の例

この仕組みの要点はECDSA(楕円曲線署名アルゴリズム)という暗号手法を用いていること。サーバーは秘密鍵を知らなくても、公開鍵があれば署名が正当か判定できる。

パスキー普及状況

調べてみるとパスキーについては2022年頃から情報が出ているが、普及していないので、取り上げてみた。

日本の銀行や証券会社でパスキーを導入しているのはどこでしょう? またこのサービスを提供しているIT企業の情報などありますか?

💼 パスキー導入支援企業・ソリューション比較

| 企業名 | 提供ソリューション名 特徴 | 導入事例 |

|---|---|---|

| Capy | Capyパスキー認証サービス | 三菱UFJ銀行、三井住友銀行、みずほ銀行などで採用。 |

| ネットムーブ | saatポケパスFIDO認証サービス | SBI証券で採用。 |

| 富士通 | オンライン生体認証サービス | FIDO2に準拠した認証基盤を提供。 |

| NEC | NC7000-3A | FIDO2に準拠し、クライアントSDKに声認証を追加。 |

| NTTデータ | FIDO認証ソリューション | 多要素認証やFIDO2統合を提供。 |

| 日本情報システム | FIDO2 Server | FIDOアライアンスから「FIDO2 Server」の認定を取得。 |

| Quado | Quado FIDO認証サーバ | フルマネージドなFIDO認証サーバを提供。 |

| HPE | IceWall MFA FIDO2オプション | 多要素認証プラットフォームを提供。 |

例えば、SBI証券はパスキー採用とありますが、普及していないように思います。証券会社自体が積極的にパスキーに移行するようユーザーにガイドしているようにも思えませんが。(2021年10月29日付記事に「SBI証券がネットムーブ提供の「saatポケパスFIDO認証サービス」を採用、の記事があった。筆者コメント)

🔍 現状分析:なぜパスキーが普及していないのか 1. 利用が“任意”のままにされている パスキー対応がオプション扱いで、ユーザーが明示的に設定を変更しないと従来のID+パスワード+SMS認証のまま。 例:SBI証券の「saatポケパスFIDO認証サービス」は利用申込制で、「ログインの際に生体認証が使えます」という案内のみ。 2. ユーザーへの告知・啓発が弱い サイト内で小さく説明されているのみで、トップページやログイン画面に大きく案内が出ていない。 高齢の利用者が多いため、あえて強制や自動移行を避けている可能性も。 3. ユーザー側の理解・環境が追いついていない パスキーを使うには対応したスマホやブラウザ(例:iPhone、Androidの最新OS)が必要。 利用者側が「パスキーとは何か」を理解できていないことも多く、敬遠されがち。 4. 証券業界全体の慎重姿勢 認証の誤作動=即クレームや資産トラブルに直結するため、新技術の導入に極めて慎重。 多くの証券会社ではまず「多要素認証(MFA)」の導入義務化を優先している(2024年から段階的に導入)。 📊 証券会社の現実的な対応例

| 証券会社 | パスキー対応 | 備考 |

|---|---|---|

| SBI証券 | 対応済(任意) | saatポケパス採用。だがログイン時は従来方式がデフォルト |

| 楽天証券 | MFA対応義務化 | パスキーは未導入(2024年時点) |

| 野村・大和 | 一部サービスでFIDOに言及 | パスキー本格導入は不明 |

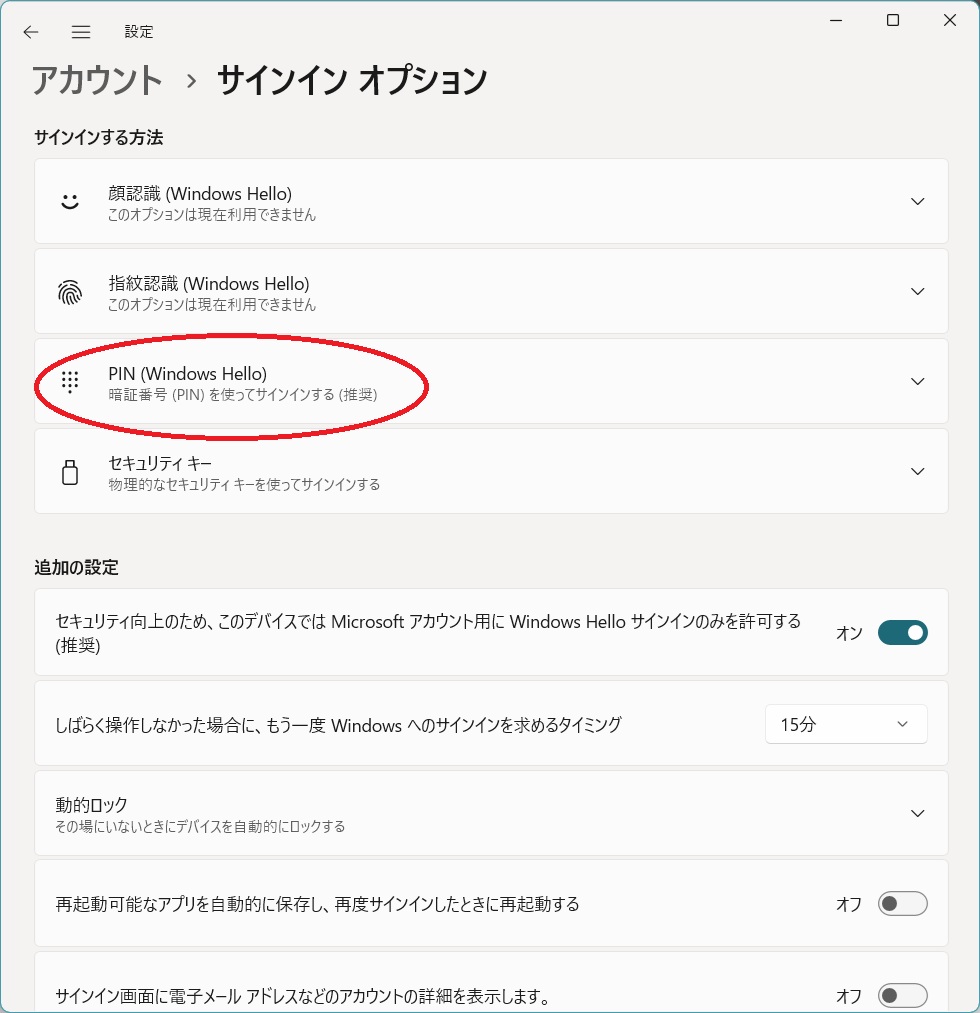

Windows Helloについて

Windows Helloは、顔認証・指紋認証・PINなどを用いてユーザーの本人確認を行い、パスキーに保存された秘密鍵を安全に利用することで、パスワードを使わずにWebサービスへログインする仕組みを実現する。

- スタートメニューから「設定」

- 「アカウント」をクリック

- 「サインイン オプション」をクリック

- 「顔認証(Windows Hello)」「指紋認証(Windows Hello)」「PIN(Windows Hello)」など、利用したい認証方法を選択

公開鍵だけで認証できる仕組み(RSA)

現在ではパスキーに用いられる暗号方式はECDSAだが、抽象的な図と概念が難解なので、ここではECDSA以前に用いられたRSAを説明のために取り上げた。

🔐【簡易モデルで理解する】署名と検証の仕組み(mod演算編) ここでの説明は実際のRSA暗号方式を簡略化した概念理解用モデル。RSAは1977年に開発された暗号で現代でもWebブラウザやインターネットバンキング、eメールなど、さまざまなシーンの暗号方式で活用されている。

| 項目 | 記号(値) | 説明 |

|---|---|---|

| 秘密鍵 | d = 7 | decryption : (復号)秘密に保持される。(サインに使う) |

| 公開鍵 | e = 3 | encryption : (暗号化) 公開される。(検証に使う) |

| モジュラス | n = 33 | number : 公開鍵と秘密鍵で共通の法。 |

| メッセージ | (m = 4 ) | 暗号化・復号の対象となる元のランダムデータ。(合同算術の「法」) |

| 署名 | (s = 16) | signature : 計算値、デジタル署名に使われる値。m = 4 の場合 |

| 参考): 逆元 | d⁻¹ | mod演算での逆元。dとeが逆元関係にある(d × e ≡ 1 mod φ(n))* ≡ : 合同 |

| 項目 | クライアント | フロー | サーバー | コメント |

|---|---|---|---|---|

| チャレンジ | ← | ランダムなメッセージ m = 4 を送信 | クライアントへ「チャレンジ」を送信 | |

| 署名 | 秘密鍵 d = 7 を使って、署名値 s を計算 : s = m^d mod n = 4^7 mod 33 = 16384 mod 33 = 16 s = 16を返す | → | クライアントの計算式: ^は累乗 s = 16384÷33 の余り = (60 余り) 16 ✅ modは余りだけを取り出す | |

| 検証 | 署名 s = 16 と公開鍵 e = 3 を使って、 元のメッセージ m = 4 と一致するかを確認: m' = s^e mod 33 = 16^3 mod 33 = 4096 mod 33 = 4 → m' = 4 = m | → ✅ 署名は正しい(=この署名は、秘密鍵 d によって行われたものと認証) | ||

| 認証 | ← | ユーザー認証完了と判断 |

*法と合同 : 2つの整数 a と b が、ある整数 c を法として合同であるとは、a と b を c で割った余りが等しいことを意味する。この関係は、a ≡ b (mod c) と表記する。 例: 7 を 3 で割った余りは 1、4 を 3 で割った余りも 1 。したがって、7 と 4 は 3 を法として合同であり、7 ≡ 4 (mod 3) と表する。 10 を 3 で割った余りは 1 。したがって、10 ≡ 1 (mod 3) と表する。 「法」は割る数、「合同」は割った余りが等しいことを表す概念で、これらの概念は整数の性質を理解する上で重要な役割を果たす。

💡 なぜ mod を使うの? 通常の指数計算では数が天文学的に大きくなる。mod を使えば数値範囲を制限できる。 「mod 素数」の世界では逆元や離散対数問題を利用し、安全な暗号構造が作れる。 mod を使った演算は「元に戻すのが困難」な性質を持ち、なりすまし防止になる。「モジュラス n = 33 がどうして成り立つのか」を証明。 ✅ ステップバイステップで証明:モジュラス n = 33 🔹 1. n を素因数分解して p, q を見つける 33 = 3 x 11 * p = 3 * q = 11 この2つの素数から n を再構成できます: 🔹 2. トーシェント関数 φ(n) を計算 次に、秘密鍵 d を作るために必要な値 φ(n) を求めます: φ(n) = (p - 1)(q - 1) = (3 - 1)(11 - 1) = 2 x10 = 20 🔹 3. 公開鍵 e = 3 に対する秘密鍵 d = 7 を確認 秘密鍵 d は、公開鍵 e に対する「逆元」である必要があります: d x e ≡ 1 mod φ(n) つまり: 7 x 3 = 21 ≡ 1 mod 20 ✅ ( 21÷20の余りは1) よって、この条件を満たしているので、 * d = 7 * e = 3 * n = 33 は*一貫した鍵ペアとして成立しています。 🔁 まとめ(この鍵の背景)

| 項目 | 値 | 内容 |

|---|---|---|

| 素数 p | 3 | 秘密 |

| 素数 q | 11 | 秘密 |

| モジュラス n | 33 | p x q (公開) |

| 公開鍵 e | 3 | gcd(e, φ(n)) = 1 |

| 秘密鍵 d | 7 | e x d ≡ 1 mod 20 |

実際に使われるnの例: n = 251959084756578934940271832400483985714292821262040320277771378360436620... ...045563579248406678325141441973568548161361157352552133475741849468438523323907394143 617桁以上の10進数 で構成され、素因数分解は現代のコンピュータでは事実上不可能です。

感想

長年パスワードを使い続けてきたため、「パスワードなしでも安全が保たれる」と言われてもすぐには理解しづらい。しかし、いずれ慣れてくるはず。まずは実際に使ってみることが大切。