Windows10/11サポートとリスク

~ChatGPTとの対話生成~

2024/10/15

- ~ index ~

- 概要

- Windows11のシステム要件

- 日本におけるOSマーケットシェアの最新動向

- Windows 10のサポート終了とセキュリティリスク

- ランサムウェアの脅威とその具体例

- WannaCryランサムウェアの技術的解析

- まとめと推奨事項

- 付記

(ImageFX生成画像)

概要

Windows10のMicrosoftのサポートが2025年10月14日で終了になる。但しバージョン22H2が条件。21H2以前のバージョンはすでにサポートが終了している 。

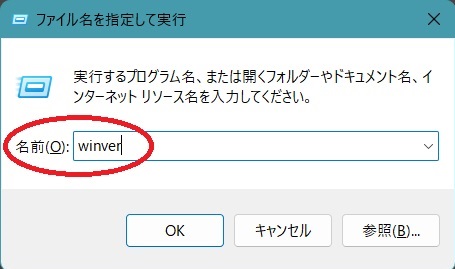

~Windowsバージョン確認方法~

キーボードのWindowsキーとRキーを同時に押す 「ファイル名を指定して実行」 画面 「名前」 欄に「winver」と入力し、「OK」 ボタン 「Windows のバージョン情報」 画面が表示されるWindows 10バージョン22H2を使用しているユーザーには、サポート終了予定日の2025年10月14日まで現状維持を選ぶリスクを覚悟するか、他の選択肢を検討することが推奨される。

選択肢としては、Windows 11へのアップグレード、Windows 11がプリインストールされた新しいPCの購入、またはWindowsから比較的軽量なChromeOS FlexやLinuxなどに変更することが可能。ただし、OSを変更する場合は、操作性やアプリケーションの要件など、様々な要素を慎重に考慮する必要がある。

さらに、Extended Security Updates(ESU)という最大3年間の有料サポートプランが提供されることが予定されている。Extended Security Updates (ESU) program for Windows 10

Windows11のシステム要件

現在のPCをWindows11にアップグレードするには、厳しいハードウェア要件が設けられている。

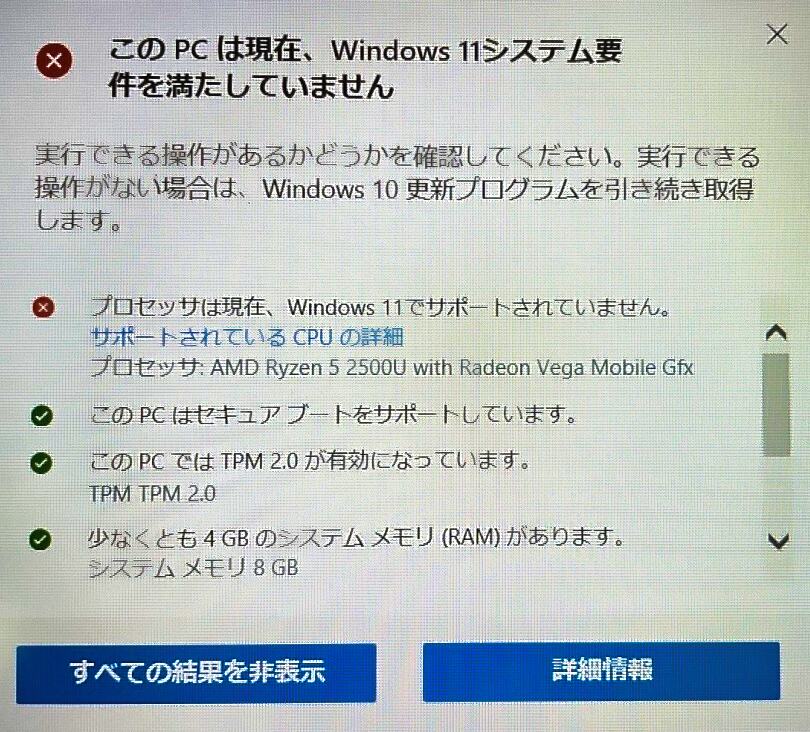

「PC正常性チェック」のサンプル画面。Ryzen 5 2500Uは対象外

自分のPCがアップグレード可能かは、Windows10のメニューから「設定」>「更新とセキュリティ」> 「Windows Update」で「このPCでWindows11を実行できます」というメッセージが表示されていることで確認する。

またはMicrosoftの公式サイトから「PC正常性チェック」アプリをダウンロードしてWindows11のアップグレードに対応しているかどうかを確認する。

Windows 11の稼働要件は以下の通り:

-

プロセッサ:1GHz以上のクロック速度を持つ、2コア以上の互換性のある64ビットプロセッサ

RAM:4GB以上

ストレージ:64GB以上のデバイスストレージ

システムファームウェア:UEFI、Secure Boot対応

TPM:バージョン2.0

グラフィックスカード:DirectX 12互換グラフィックス/WDDM 2.x

ディスプレイ:高さ720ピクセル以上、9インチ以上のディスプレイ、8ビットあたりのカラーチャネル

一般的な目安で、具体的なPCのモデルや製造元によって異なるが、おおよそ2016年以降に販売されたpcから組み込まれている。

Windows 11 の仕様、機能、コンピューターの要件を確認する

TPM(*)などの要件には合わなくても実際には導入する方法がある。これについてMicrosoftは次のような見解を表明している。

マイクロソフトは、TPM 2.0などがなくてもWindows 11をインストールする方法を公式に提供しているが、その方法は推奨されていない。TPM 2.0がない場合のインストールは、互換性の問題を引き起こす可能性があり、システムアップデート(セキュリティアップデートを含む)の保証が得られないと警告している。

Installing Windows 11 on devices that don't meet minimum system requirements

この文章は、変更された。要件があわないpcにWindows11を導入したものは、Windows10に戻しなさい、とした。元々要件に合わずにWindows11にアップしたpcは保証しないとしていたがより強調した。そもそも要件が合わずにアップするなど最初から考えない方がよい。

Important: Updated December 12, 2024

This support article was originally published on October 4, 2021, when Windows 11 was first released to the public. At the time of publication and still today, the intention behind this support page is to detail considerations for customers to understand the implications of installing Windows 11 against Microsoft's recommendation on devices that don't meet system requirements for Windows 11. If you installed Windows 11 on a device not meeting Windows 11 system requirements, Microsoft recommends you roll back to Windows 10 immediately.

(*TPM(Trusted Platform Module)はWindows 11の必須要件の一つである。Microsoftは、セキュリティを強化するために、TPM 2.0のサポートを必須としている。TPMについては筆者記事 : Windows 11BitLockerに詳しく紹介)

日本におけるOSマーケットシェアの最新動向

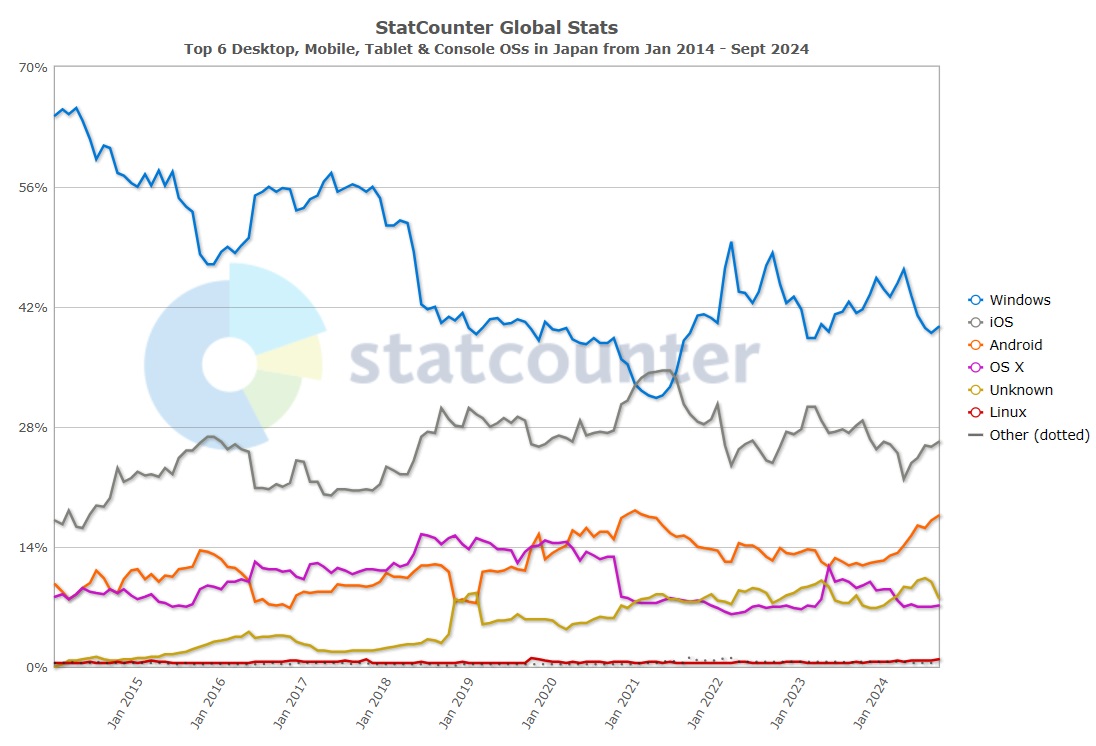

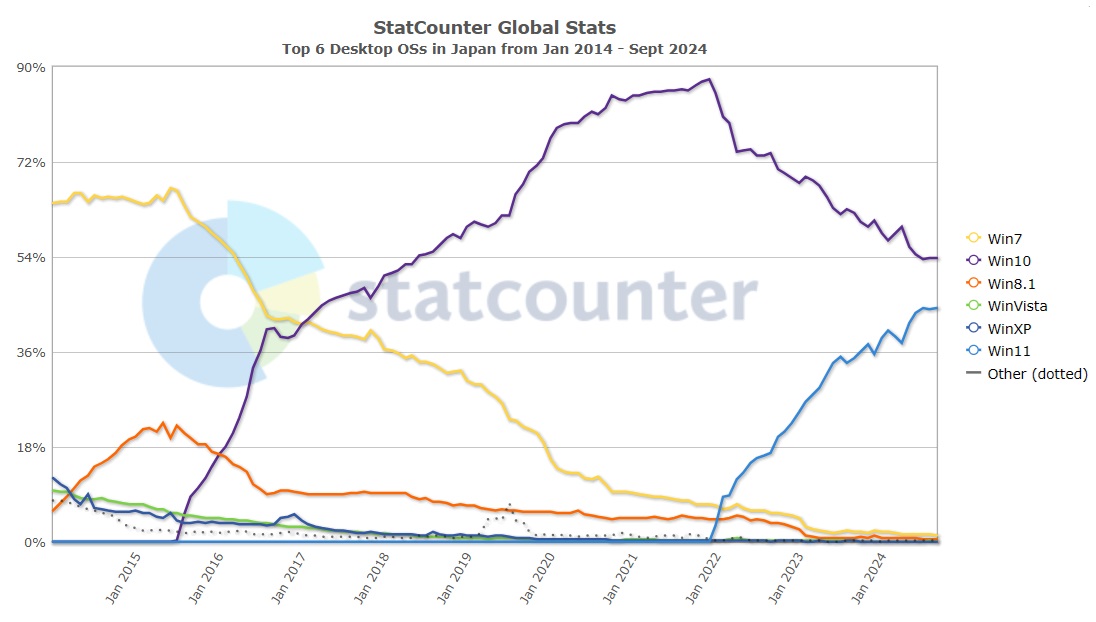

OSマーケットシェアの概要 2024年9月時点での日本のOSマーケットシェアでは、Windowsが39.6%と最も高い割合を占めている。iOSは26.31%で続き、Androidは17.63%。その他のOSは合計で7.99%、OS Xは7.2%、Linuxは0.82%を記録している。

Source: StatCounter Global Stats - OS Market Share

Windowsのバージョン別シェア Windowsのバージョン別では、Windows 10が市場の53.7%を占め、Windows 11が44.33%と続いている。一方、サポートが終了したWindows 7もまだ1.23%のシェアがある。これは、ユーザーが古いシステムを使い続けることのリスクを示している。Windows 10のサポート終了とセキュリティリスク

未修正の脆弱性 Windows 10のサポートが2025年10月14日に終了すると、Microsoftからのセキュリティ更新やパッチ(*)が提供されなくなる。サポート終了後に発見された新しい脆弱性は修正されず、システムはサイバー攻撃に対して脆弱になる。2017年に発生したWannaCry(*)攻撃は、サポートが終了したWindowsのバージョンを悪用した事例であり、全世界的に大きな影響を与えた。(*パッチ: patch、修正プログラム)、(*WannaCry:泣きたくなる) マルウェア(*)とランサムウェアの脅威 サポートが終了したOSを使い続けると、既知のセキュリティホール(*)を悪用する攻撃者の主要なターゲットとなる。これはセキュリティ侵害がより頻繁かつ重大になるリスクを増加させる。 (*マルウェア : コンピューターやその利用者に被害をもたらすことを目的とした、悪意のあるソフトウェア)、(*セキュリティホール:ソフトウェアやシステムに存在する「セキュリティ上の欠陥」) 標的型サイバー攻撃の容易化 サイバー犯罪者は、更新が止まることを知っているため、脆弱性を狙った攻撃を容易に開発し展開することができる。これにより、機密データやシステム機能が危険にさらされる。

ランサムウェアの脅威とその具体例

ランサムウェアは、被害者のファイルを暗号化し、身代金を要求するマルウェアの一種。感染経路はフィッシングメールや不正な広告、エクスプロイトキット(*)を通じて広がる。 WannaCryは、2017年に150カ国以上に影響を及ぼし、特にイギリスの国民保健サービス(NHS)などの大規模な組織が犠牲になった事例である。これはNSA(米国家安全保障局)から流出したとされるツールを使用し、特にサポートが終了したWindows XPなどの古いシステムに深刻な影響を与えた。(*エクスプロイトキット : システムやコードの脆弱性を攻撃するために悪意のある攻撃者が使用するツールキット) , (**NHSは身代金は支払わなかったと発表した)

WannaCryランサムウェアの技術的解析

WannaCryは、2017年5月に全世界的に広がったランサムウェア攻撃であり、150カ国以上に影響を及ぼした。この攻撃は、特にWindowsオペレーティングシステムの旧バージョンをターゲットにした。 脆弱性の概要 WannaCryが悪用した主なセキュリティ脆弱性は、Microsoft Windowsのサーバーメッセージブロック(SMB)プロトコル(*)に存在していた。この脆弱性は「EternalBlue」として知られており、リモートから任意のコードを実行することを可能にする。攻撃者はこの脆弱性を利用して、ネットワークを介して他のコンピュータにウイルスを拡散させた。 (*SMBプロトコル:ネットワーク上でファイルやプリンター、シリアルポートなどの共有リソースにアクセスするために使用されるルールや手順=プロトコル。1980年代にIBMが開発し、その後Microsoftが採用し普及した。プリンターの共有や最近では一般家庭でも使われているNAS(Network Attached Storage)でも使用されている) 感染メカニズム 感染が始まると、WannaCryはシステム内のファイルを強力な暗号化アルゴリズムでロックし、ファイルの復号化とシステムの解放のためにビットコインでの身代金を要求する画面を表示。このランサムウェアは特に、セキュリティ更新を行っていないシステムや、サポートが終了したOSに対して効果的であった。

まとめと推奨事項

WannaCryの攻撃は、セキュリティ更新の重要性を浮き彫りにし、世界中の組織に対してサイバーセキュリティ対策の見直しを促した。ユーザーと組織は、以下のような対策を講じるべきである:

オペレーティングシステムやソフトウェアのパッチを常に最新の状態に保つ。 強力なアンチウイルスソリューションを利用し、定期的にスキャンを行う。 不審なメールやリンクに注意し、不明な送信者からのファイルの開封を避ける。 重要なデータの定期的なバックアップを行い、リカバリ計画を準備しておく。

このような対策により、ランサムウェアやその他のサイバー脅威から保護するための基盤を強化することが可能になる。

付記

Windowsオペレーティングシステムの脆弱性を調査し評価した論文

「Windowsセキュリティの内部動作」 著者: Ashvini A Kulshrestha, Guanqun Song, Ting Zhu. (23 Dec 2023 - Computer Science , Cornell University)

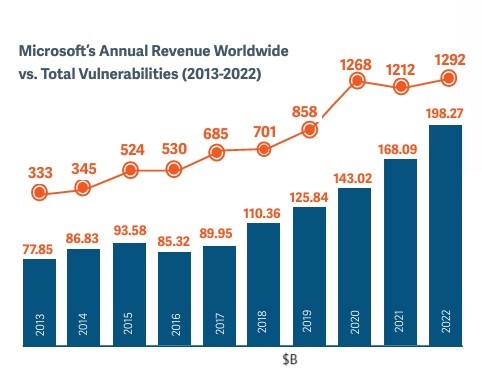

以下は、PDFファイル「The Inner Workings of Windows Security」の要約である。 概要 2022年には、Microsoftの脆弱性が過去10年で最も高い水準に達した。新たな脆弱性が絶え間なく現れる中、システムを強化し潜在的なサイバー脅威から保護するために、積極的なアプローチが急務である。このプロジェクトでは、Windowsオペレーティングシステムの脆弱性を調査し、BitLocker、Microsoft Defender、Windows Firewallなどの主要なセキュリティ機能の有効性を評価することを目的としている。これらのセキュリティソリューションの評価を通じて、システムのセキュリティ強化とWindowsのセキュリティ機能による保護の強化に向けた対策の提案を行う。

背景と動機 WindowsはデスクトップおよびラップトップPC用のオペレーティングシステムとして最大の市場シェアを持っている。この普及により、サイバー犯罪者にとって魅力的なターゲットとなっており、Windowsのセキュリティを強化し理解することが重要。また、IoTやスマートアプリケーションの進展に伴い、多様なエコシステムに対するセキュリティの考慮が必要になっている。 提案されたアプローチ このプロジェクトでは、複数の段階を通じてWindowsのセキュリティ機能を評価する。これには、主要なセキュリティ機能の調査、共通のセキュリティ脅威の特定、およびこれらの脅威に対するセキュリティ機能の効果の評価が含まれる。セキュリティ機能が脅威に完全に対処できない場合には、その効果を向上させるための解決策を提案する。 セキュリティ機能のレビュー Microsoft Defender、BitLocker、Windows FirewallはWindowsに組み込まれており、さまざまな攻撃ベクトルに対する包括的な保護を目的としている。これらの機能の適切な設定により、セキュリティ態勢が向上する。 実験と完了したステップ セキュリティ脅威をシミュレートし、セキュリティソリューションの脆弱性を監視するために、様々な実験を計画した。これには、専用のWindowsラップトップにHyper-Vソフトウェアをインストールし、攻撃対象のVMを作成することが含まれる。 観察と結論 実験からは、Windows Defenderなどの統合セキュリティ機能がさまざまなシミュレートされたサイバー攻撃に対して効果的な防御を提供できることが示された。適切なセキュリティ設定の重要性が強調され、これによりサイバー脅威に対する全体的な防衛が大幅に向上する可能性がある。 今後の作業 さらに多様な攻撃をシミュレートする実験を行い、Windowsのセキュリティ機能の能力と改善の余地をさらにテストすることなどが、今後の作業の方向性として挙げられる。vulnerability: 脆弱性

(ImageFX生成画像)